Virus proxy

El virus intermediari, també conegut com a virus intermediari MITM, és un tipus de programa intrusiu dirigit als usuaris de Mac. L'aplicació és coneguda per les seves funcionalitats de segrest del navegador. Els ciberdelinqüents utilitzen tècniques de distribució dubtoses per propagar aquest programa potencialment no desitjat (PUP), que sovint resulta en una infiltració silenciosa als ordinadors sense el consentiment explícit dels usuaris. És essencial que els usuaris reconeguin que els PUP, com el virus proxy, poden funcionar com a programari publicitari, bombardejant els usuaris amb anuncis intrusius. A més, són propensos a registrar l'activitat de navegació, cosa que podria comprometre la privadesa i la seguretat dels usuaris.

Taula de continguts

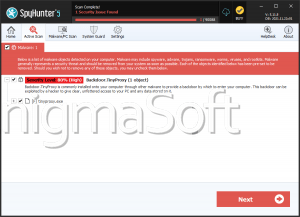

Com funciona el virus proxy un cop instal·lat?

La instal·lació inicial d'adware sembla una rutina, però després de la instal·lació, els usuaris troben un missatge emergent enganyós que els demana que actualitzin el seu navegador web Safari. En fer clic a "D'acord", una altra finestra emergent sol·licita als usuaris que introdueixin les credencials del seu compte. Aquesta acció aparentment innòcua pot atorgar, sense voler, l'autorització de l'aplicació dubtosa per controlar el navegador Safari.

A més, els instal·ladors canalla executen un "script bash" dissenyat per connectar un servidor remot i descarregar un arxiu .zip. Un cop descarregat, s'extreu l'arxiu i es copia un fitxer .plist que hi ha al directori LaunchDaemons.

El fitxer .plist conté una referència a un altre fitxer anomenat "Titanium.Web.Proxy.Examples.Basic.Standard". A més, dos scripts addicionals ('change_proxy.sh' i 'trust_cert.sh') s'executen després del reinici posterior. L'script "change_proxy.sh" modifica la configuració del servidor intermediari del sistema per utilitzar un servidor intermediari HTTP/S a "localhost:8003".

D'altra banda, l'script 'trust_cert.sh' instal·la un certificat SSL de confiança al clauer. Aquesta infecció està orquestrada pels cibercriminals que utilitzen Titanium Web Proxy, un servidor intermediari HTTP(S) asíncron de codi obert escrit en C Sharp (C#). En particular, Titanium Web Proxy és multiplataforma, cosa que li permet operar en diversos sistemes operatius, inclòs MacOS.

L'objectiu principal d'aquesta infecció és segrestar motors de cerca, permetent als ciberdelinqüents manipular els resultats de la cerca a Internet. Aquest enfocament es desvia de l'ús convencional de motors de cerca falsos; en canvi, els ciberdelinqüents aprofiten les aplicacions de segrest de navegadors per modificar la configuració, com ara l'URL de la pestanya nova, el motor de cerca predeterminat i la pàgina d'inici, assignant-los a URL específics.

Els motors de cerca falsos i els segrestadors de navegadors solen comportar un augment dels riscos de privadesa i seguretat

Els llocs web promocionats sovint imiten l'aparició de motors de cerca coneguts i legítims com Bing, Yahoo i Google, fent-los semblar habituals a primera vista. Tanmateix, aquests motors de cerca falsos poden generar resultats de cerca que dirigeixen els usuaris a llocs web potencialment insegurs. A més, els usuaris poden notar canvis en la configuració del seu navegador, especialment mitjançant redireccions freqüents a llocs dubtosos, que indiquen una possible manipulació.

Tot i que els ciberdelinqüents s'enfronten a reptes a l'hora d'utilitzar eines com el Proxy Virus, consideren que són més fiables per a les seves activitats nefastes. També poden recórrer a modificar el contingut dels motors de cerca legítims per oferir resultats de cerca falsos. Per exemple, tot i que el lloc web del motor de cerca de Google sembla genuí en la seva totalitat, inclosos l'URL, la capçalera i el peu de pàgina, la infecció altera la secció de resultats, fent-li creure als usuaris que estan veient resultats de cerca legítims.

Aquest comportament enganyós pot exposar els usuaris a diverses infeccions d'alt risc, ja que poden visitar sense voler llocs web insegurs. A més, els ciberdelinqüents utilitzen aquestes tàctiques per dirigir trànsit a llocs web específics, cosa que els permet obtenir beneficis mitjançant ingressos publicitaris.

La presència del virus proxy podria alterar greument l'experiència de navegació i augmentar la probabilitat de noves infeccions a l'ordinador. Les aplicacions d'adware solen publicar anuncis, inclosos cupons, bàners i finestres emergents, que poden redirigir els usuaris a llocs web dubtosos.

A més, l'adware pot tenir la capacitat de recopilar informació confidencial de l'usuari, com ara adreces IP, URL de llocs web visitats, pàgines vistes i consultes de cerca. Aquestes dades sovint es comparteixen amb tercers, inclosos els ciberdelinqüents, que les exploten per obtenir beneficis econòmics. En conseqüència, el seguiment no autoritzat de la informació de l'usuari comporta riscos importants per a la privadesa, que poden comportar un robatori d'identitat o altres conseqüències greus.

Els PUP depenen molt de pràctiques de distribució qüestionables

Els PUP depenen molt de pràctiques de distribució qüestionables per infiltrar-se en els sistemes dels usuaris sense el seu consentiment explícit. Aquests són alguns dels mètodes clau que utilitzen:

- Programari agrupat : els PUP sovint s'agrupen amb descàrregues de programari legítimes. Els usuaris poden instal·lar sense voler el PUP al costat del programari desitjat sense adonar-se'n, ja que solen apressar-se pel procés d'instal·lació sense revisar detingudament els termes i condicions o deseleccionar les ofertes opcionals.

- Publicitat enganyosa : els PUP es promocionen amb freqüència mitjançant anuncis enganyosos, que poden aparèixer com a ofertes o promocions legítimes que atrauen els usuaris a descarregar i instal·lar el programari. Aquests anuncis sovint utilitzen llenguatge o imatges enganyoses per enganyar els usuaris perquè hi facin clic.

En general, els PUP utilitzen una varietat de pràctiques de distribució qüestionables per infiltrar-se subrepticiament als sistemes dels usuaris, aprofitant la manca de consciència, la pressa i la confiança dels usuaris en les fonts de programari. En entendre aquestes tàctiques, els usuaris poden prendre mesures proactives per protegir-se de les instal·lacions de programari no desitjades.